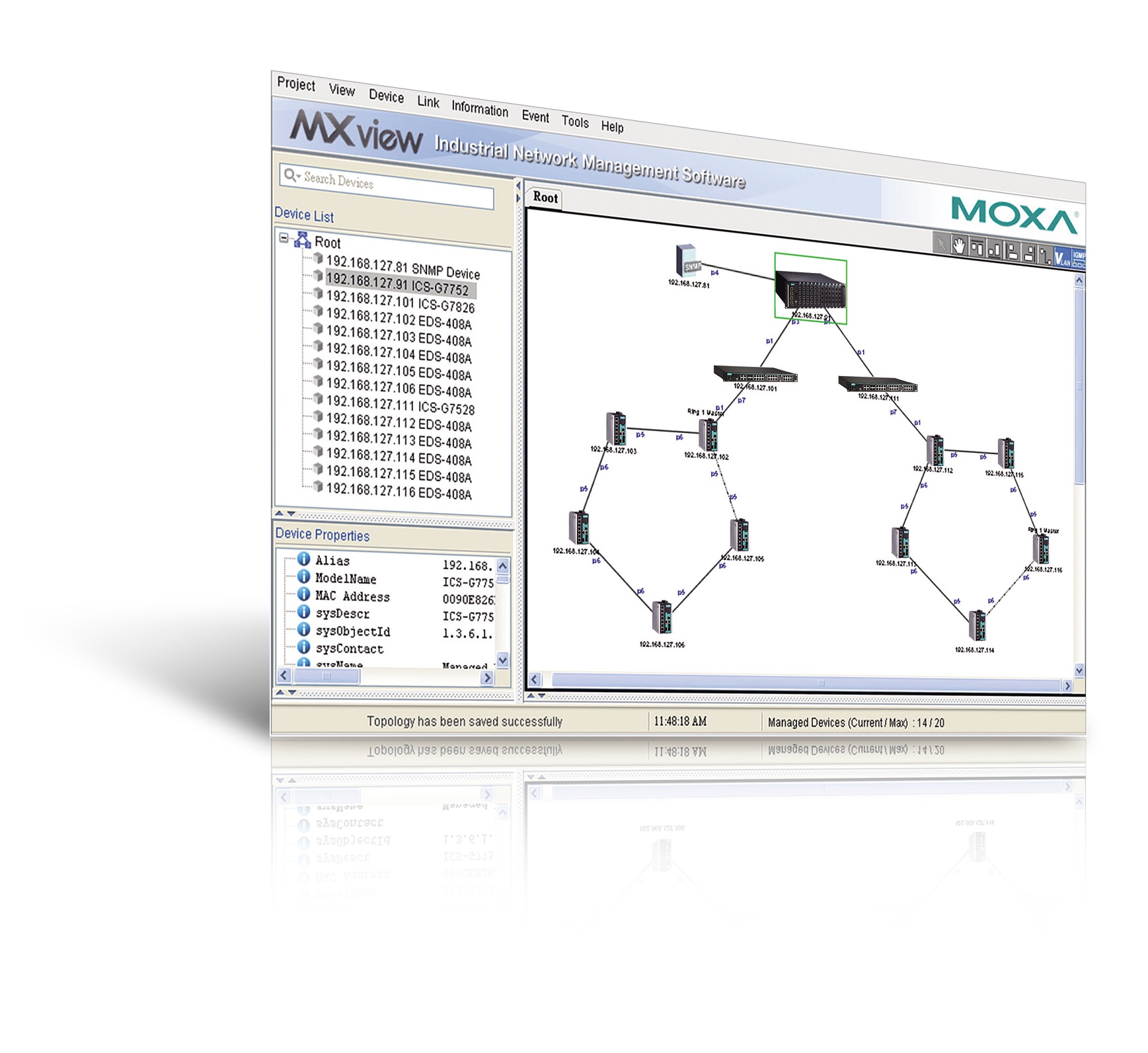

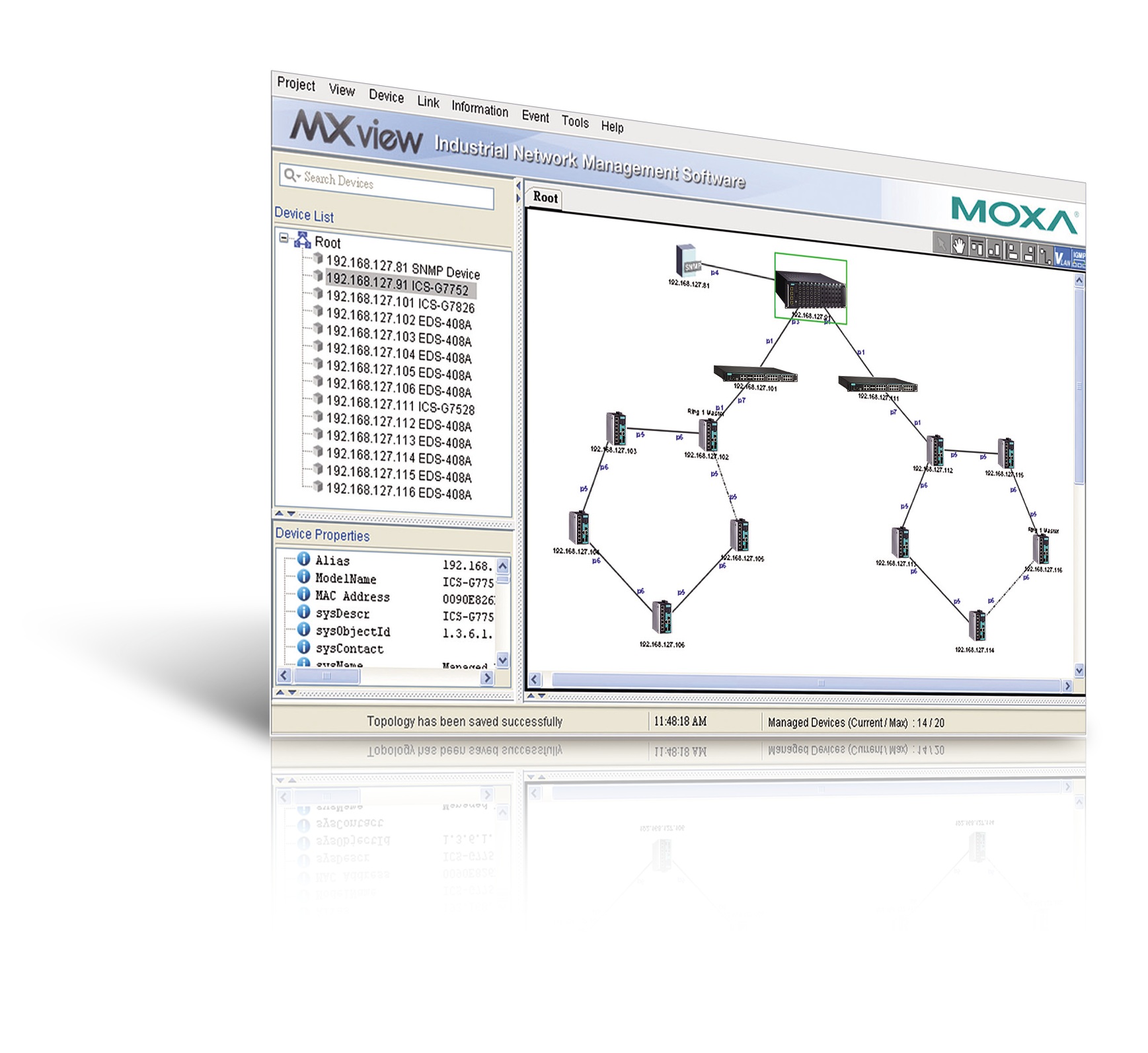

Устранение уязвимостей ПО для промышленных сетей MXview

В феврале 2022 года головной офис Moxa сообщил об обнаруженных уязвимостях в программном обеспечении для промышленных сетей MXview.

В феврале 2022 года головной офис Moxa сообщил об обнаруженных уязвимостях в программном обеспечении для промышленных сетей MXview.

Уязвимости подвержено ПО MXview версии 3.2.4 и ниже.

Описание уязвимостей:

- 1. Использование жестко закодированных учетных данных (CWE-798) CVE-2021-40390

- 2. Передача важных данных в незашифрованном виде (CWE-319) CVE-2021-40392

Для устранения уязвимости номер 1 выполните следующие рекомендации:

- Обновите ПО до актуальной версии или выше - MXview (версия 3.2.6 от 07.01.2022): скачать (417 Мб)

Для обновления ПО выполните следующие шаги:

- 1. Создайте резервную копию БД MXview

- 2. Остановите службу MXview Service

- 3. Скачайте последнюю версию MXview

- 4. Запустите установку последней версии MXview

Для устранения уязвимости номер 2 выполните следующие рекомендации:

- Пользователи могут самостоятельно отключить HTTP Port ("Disable HTTP Port") для синжения рисков при установке или запуске MXview Server

Moxa выражает свою благодарность Patrick DeSantis из компании Cisco Talos за сообщение о данной уязвимости, за сотрудничество в целях повышения безопасности устройств и за помощь в улучшении качества обслуживания клиентов.

Для предоставления актуальной информации и во избежание недоразумений, Moxa публикует всю самую свежую информацию о найденных уязвимостях и способах их устранения на странице Security Advisories (Советы по безопасности). Информация о наиболее критичных уязвимостях будет появляться и на русскоязычном сайте.

Пользуйтесь оборудованием Moxa с удовольствием, но не забывайте периодически проверять обновления. И, конечно же, обращайтесь к нам за любыми консультациями!